Изследователите на киберсигурността откриха изцяло нов вектор на атака, който позволява на противниците да използват уязвимостта Log4Shell на сървъри локално, използвайки връзка с JavaScript WebSocket.

„Новооткритият вектор на атака означава, че всеки с уязвима версия на Log4j в тяхната локална частна мрежа или машина може да преглежда уебсайт и потенциално да доведе до уязвимостта“, каза Матю Уорнър, главен технологичен директор на Blumira. Той каза. „В този момент няма доказателства за активен експлойт. Този рутер значително разширява повърхността на атаката и може да повлияе на услугите, работещи дори като локален хост, който не е бил изложен на никаква мрежа.“

уеб сокети Позволяване на двупосочна комуникация между уеб браузър (или друго клиентско приложение) и сървър, за разлика от HTTP, което е еднопосочна посока, при която клиентът изпраща заявката, а сървърът изпраща отговора.

Въпреки че проблемът може да бъде разрешен чрез актуализиране на всички локални и насочени към Интернет среди за разработка до Log4j 2.16.0, Apache беше пуснат в петък. Версия 2.17.0, който адресира уязвимост за отказ от услуга (DoS), проследена като CVE-2021-45105 (CVSS резултат: 7,5), което го прави третият недостатък на Log 4j2, който се появява след CVE-2021-45046 И CVE-2021-44228.

Пълният списък с дефекти, открити досега в рамката за регистриране след откриване на оригиналната грешка при изпълнение на отдалечен код, е както следва –

- CVE-2021-44228 (CVSS резултат: 10.0) – Уязвимост при отдалечено изпълнение на код, засягаща Log4j версии 2.0-beta9 до 2.14.1 (фиксирана в 2.15.0)

- CVE-2021-45046 (CVSS резултат: 9.0) – Уязвимост при изтичане на информация и отдалечено изпълнение на код, засягаща Log4j версии 2.0-beta9 до 2.15.0, с изключение на 2.12.2 (фиксирана във версия 2.16.0)

- CVE-2021-45105 (CVSS резултат: 7,5) – Уязвимост при отказ от услуга, засягаща Log4j версии 2.0-beta9 до 2.16.0 (поправена във версия 2.17.0)

- CVE-2021-4104 (CVSS резултат: 8.1) – Ненадежден дефект на десериализация, засягащ Log4j версия 1.2 (няма налична корекция; надстройка до версия 2.17.0)

„Не бива да се учудваме да открием допълнителни уязвимости в сигурността в Log4j, като се има предвид допълнителният фокус, който се отделя на библиотеката“, каза Джейк Уилямс, главен технологичен директор и съосновател на фирмата за реакция на инциденти BreachQuest. Подобно на Log4j, оригиналът е това лято кошмарен отпечатък Откриването на уязвимостите доведе до откриването на няколко допълнителни отделни уязвимости. Откриването на допълнителни уязвимости в сигурността в Log4j не трябва да предизвиква безпокойство относно сигурността на самия log4j. Ако не друго, Log4j е по-сигурен поради допълнителното внимание, което изследователите обръщат.“

Последното развитие идва, тъй като редица заплахи са натрупали уязвимости Log4j, за да стартират различни атаки, включително инфекции с рансъмуер, включващи базираната в Русия група Conti и нова серия от ransomware, наречена Khonsari. Освен това, уязвимостта при отдалеченото изпълнение на код в Log4j също отвори вратата към трета верига от ransomware, известна като TellYouThePass, която се използва при атаки срещу Windows и Linux машини, според изследователи от Сингапур И спонсориран от Intel.

Bitdefender Honeypots Signal Active Log4Shell 0-дневни атаки в ход

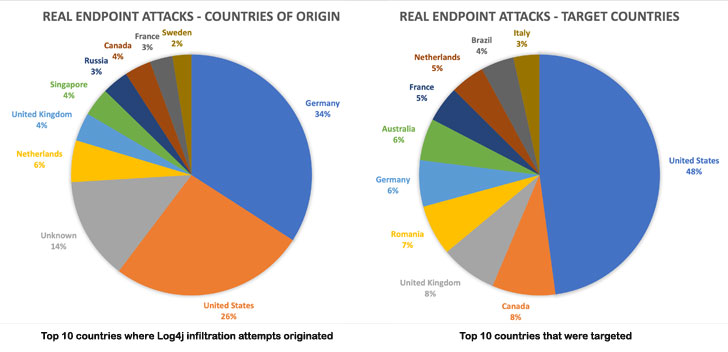

Повсеместната и лесна за използване уязвимост, заедно с пораждането на до 60 различни варианта, представи идеална възможност за противниците, като румънската фирма за киберсигурност Bitdefender посочи, че повече от 50% от атаките използват услугата за анонимизиране на Tor, за да скрият истината . произход.

„С други думи, нападателите, които експлоатират Log4j, насочват атаките си през устройства, по-близо до предназначените им цели и това, че не виждаме държави, които обикновено са свързани със заплахи за киберсигурността, в горната част на списъка, не означава, че атаките не са били произхождат от там“, Мартин Зучик, директор на технологичните решения в Bitdefender, Той каза.

Според телеметричните данни, събрани между 11 декември и 15 декември, само на Германия и САЩ се падат 60% от всички опити за експлоатация. Най-често срещаните цели за атака през периода на наблюдение са САЩ, Канада, Обединеното кралство, Румъния, Германия, Австралия, Франция, Холандия, Бразилия и Италия.

Google: Повече от 35 000 Java пакета, засегнати от Log4j недостатък

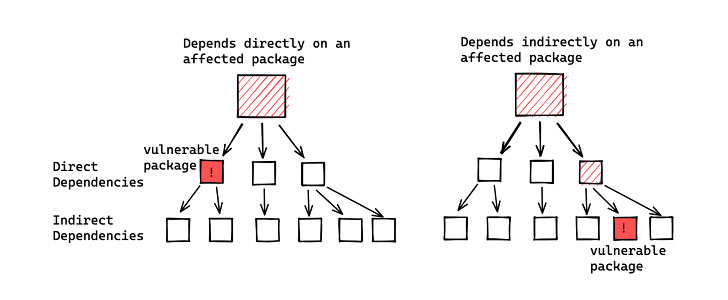

Разработката също съвпада с анализа на екипа на Google Open Source Insights, който установи, че приблизително 35 863 Java пакета – представляващи повече от 8% от хранилището на Maven Central – използват уязвими версии на библиотеката Apache Log4j. От засегнатите артефакти само около 7000 пакета са директно базирани на Log4j.

„Неспособността на потребителя да види зависимостите и преходните зависимости затруднява корекцията; също така затруднява определянето на пълния радиус на взрив на тази уязвимост“, Джеймс Уитиър и Ники Рингланд от Google Той каза. Но положителната страна на нещата е, че 2620 от засегнатите пакети вече са били коригирани по-малко от седмица след откриването.

„Вероятно ще мине известно време, преди да разберем пълните последици от уязвимостта log4j, но само защото е вградена в много софтуер“, каза Уилямс. „Това няма нищо общо със злонамерения софтуер на заплахата. Това е свързано с трудността при намирането на безбройните места в съдържащата се библиотека. Самата уязвимост ще осигури първоначален достъп до заплахите, които впоследствие ще извършат ескалация на привилегиите и странично движение – и това е мястото, където е истинската опасност”.

„Тотален фен на Twitter. Нежно очарователен почитател на бекона. Сертифициран специалист по интернет.“

More Stories

Работниците на Volkswagen в Тенеси гласуват да се присъединят към UAW в историческа победа за синдиката

Tesla изтегля близо 4000 2024 Cybertrucks

България и Армения имат потенциал да надградят значително двустранното икономическо и инвестиционно сътрудничество